La sécurité des données

Assurer la sécurité des données au niveau de la couche physique

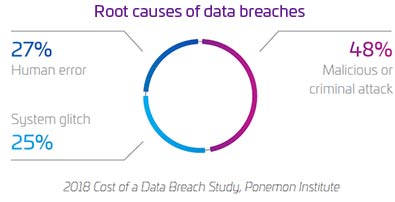

Les pirates informatiques ne sont pas difficiles : si vous leur donnez une ouverture, ils en profitent quels que soient le niveau ou le dispositif. Les conséquences, comme vous le savez, peuvent être catastrophiques. Selon une étude effectuée par l’institut Ponemon en juillet 2018, le coût moyen d'une violation de la sécurité d’un réseau d'entreprise est de 3,86 millions de dollars. Une fois piraté, la probabilité d'être à nouveau attaqué avec succès dans un délai de 24 mois est de 27,9 pour cent. L’impact financier n'est que le début. Une fois en danger, une entreprise peut tarder des années à regagner la confiance de ses partenaires et rétablir sa réputation.

Dans un monde des bâtiments intelligents hyper-connectés, chaque connexion ouvre la porte à votre réseau. Afin d’éviter tout accès non autorisé, vous devez verrouiller chaque couche et sécuriser chaque point d'entrée, du chiffrement au niveau de l'application à l'authentification, aux réseaux privés virtuels (VPN), aux pare-feux et à la sécurité de la couche physique. Comme pour tout élément du réseau, la couche physique d'infrastructure est un élément essentiel d’une bonne planification contre toute intrusion ou les pires scénarios.

Avez-vous apprécié ce que vous venez de lire?

En 2015, 60 pour cent de l’ensemble des atteintes à la sécurité des données ont été réalisées par des personnes de l’intérieur avec des intentions malveillantes ou par erreur.

2015 Cyber Security Intelligence Index, IBM Security

L'infrastructure de réseau devient une cible attirante

- L'accès non autorisé par une personne non autorisée peut être limité ou évité par le déploiement de caméras IP, de détecteurs, de contrôles d'accès et d’autres éléments de sécurité physique. La sécurité physique, notamment les connecteurs à code, les cordons de sécurité et les bloqueurs de ports, peuvent être utilisés pour réduire la menace d'accès non autorisés. De même, les solutions de gestion automatisée de l'infrastructure peuvent enregistrer et signaler toute activité non autorisée sur la couche physique.

- L'accès non autorisé par une personne autorisée peut par ailleurs être plus difficile à détecter et repousser suite au manque de sécurité physique. Dans ces cas, les solutions de gestion de l'infrastructure automatisée (AIM) peuvent automatiquement consigner et communiquer la présence d’un dispositif non autorisé, y compris son emplacement physique, et faire le suivi en temps réel de toutes les modifications apportées à la couche physique.

Recommandations de mise en œuvre

La bonne stratégie de connectivité est l’une des meilleures façons de protéger vos données contre les attaques sur site. Ci-après certains aspects importants à considérer:

La surveillance et la détection de la couche physique

Les systèmes de gestion automatisée de l'infrastructure surveillent et cartographient de façon unique et en temps réel toutes les modifications autorisées ou non à la couche physique. Grâce au câblage intelligent, aux connecteurs et panneaux de connexion, ils documentent automatiquement tous les changements et préviennent le personnel des nouvelles connexions et des connexions irrégulières, notamment si un intrus connecte son ordinateur portable pour effectuer un accès non autorisé. Par ailleurs, le système de gestion automatisée de l'infrastructure peut s'intégrer à un système de détection d’intrusion existant en vue d’identifier et de communiquer l'emplacement exact à ce système de détection. Certains systèmes, notamment CommScope imVision®, peuvent également être intégrés au logiciel anti-virus de l'entreprise afin d’identifier un dispositif infecté ou non autorisé par son emplacement physique, ce qui réduit les coûts et les dommages lors d'une attaque.

Le contrôleur imVision X de CommScope assure la visibilité de l'ensemble de l'environnement connecté

À mesure que les pirates découvrent de nouvelles vulnérabilités, les protections considérées sûres sont ciblées. Le protocole de sécurité WPA2 utilisé par les systèmes Wi-Fi en est un bon exemple. Profitant d’un point faible dans la prise de contact entre clients et points d'accès WPA2, les intrus ont réussi à percer des connexions chiffrées. Dans un réseau de télécommunication cellulaire ou mobile, la sécurité est administrée et gérée de manière centralisée par les fournisseurs de services. Ces mesures de sécurité sont, par nécessité, plus résistantes et sensibles que les systèmes Wi-Fi d'entreprise existants.

Surveillance et détecteurs de sécurité

La connectivité renforcée, comme celle que l’on retrouve dans les bâtiments intelligents, comprend des réseaux de caméras de sécurité IP et des détecteurs de présence qui permettent de repérer les intrusions non autorisées. Avec une infrastructure câblée adéquate, ces dispositifs dispositifs PoE (Power over Ethernet) peuvent être placés partout où ils sont nécessaires en vue d’une couverture optimale.

Câblage à fibre optique / PoE

Des switches, généralement assistés par des générateurs et des batteries d'alimentation sans coupure (UPS), alimentent tous les dispositifs connectés d’un réseau de fibre optique ou Ethernet. Cette structure d’alimentation centralisée est par nature plus résistante et sécurisée. En cas de coupure de courant, le système de gestion automatisée de l'infrastructure et tous les dispositifs de sécurité connectés continuent de fonctionner.

Associez-vous à CommScope pour exploiter le potentiel de vos réseaux d’entreprise

La protection des données sensibles se complique quand le réseau d'entreprise devient de plus en plus connecté. Il n’est pas toujours évident de prévenir les risques potentiels : c’est un emploi à temps plein. Personne ne comprend l'infrastructure réseau de votre bâtiment mieux que CommScope.

Depuis plus de 40 ans, CommScope est synonyme de sécurité et le moteur d'innovation des réseaux de bâtiments commerciaux. Notre participation constante dans l'élaboration des normes de l'industrie et au développement des meilleures pratiques nous donne la vision et l’expérience requises pour vous aider à créer un lieu de travail plus productif et plus intelligent. Vous savez ce dont vous avez besoin, nous savons comment procéder. Ensemble, nous pouvons exploiter pleinement votre potentiel.

Si vous êtes intéressé par le sujet, alors ces autres documents vous plairont:

Poser une question. Obtenir un réponse sous quelques heures.